¶ Rechnernetze

¶ Schichtmodelle

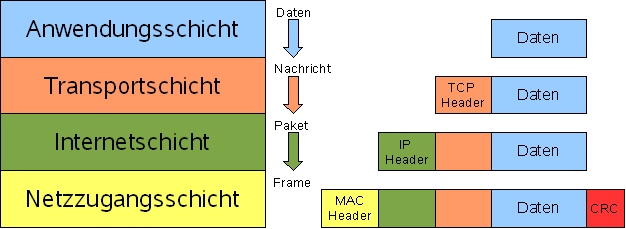

Ein Schichtmodell beschreibt, wie Daten in einem Netzwerk Schritt für Schritt übertragen werden – von der Anwendung bis zur physischen Übertragung.

¶ Ziele

- Reduktion von Komplexität

- Klare Trennung von Aufgaben

- Jede Schicht hat eine klare Aufgabe und eine feste Schnittstelle

- Standardisierung

- Schichten sind austauschbar

¶ TCP/IP-Schichtmodell / DoD-Schichtmodell

Das TCP/IP-Schichtmodell (auch Internet-Schichtenmodell genannt) ist ein Referenzmodell für den Aufbau und die Funktionsweise von Netzwerken, insbesondere des Internets.

Quelle: https://www.tinohempel.de/info/info/netze/images/dod.png

| Aufgabe | Protokolle | |

|---|---|---|

| Anwendungsschicht | Bereitstellung der Funktion (z.B. Interfaces) | HTTP, FTP, SMTP, IMAP |

| Transportschicht | Ende-zu-Ende-Kommunikation zwischen Anwendungen. | TCP, UPD |

| Internetschicht | Adressierung, Routing, Aufteilung der Datenpackete | IP, ICMP |

| Netzzugangsschicht | Übertragung der Daten auf Hardwareebene | Ethernet, WLAN, ARP |

¶ Protokolle

Quelle: https://www.learnj.de/11/doku.php?id=kommunikation:schichtenmodell:start

¶ Topologien

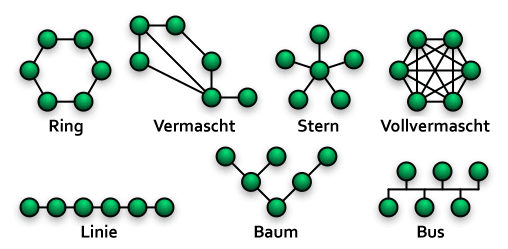

Die Topologie eines Netzwerks ist die Struktur der Verbindungen zwischen den Rechnern.

¶ physikalisch vs. logisch

| Physische Topologie | Logische Topologie | |

|---|---|---|

| Definition | Beschreibt den tatsächlichen, physischen Aufbau des Netzwerks – also wie Geräte und Kabel miteinander verbunden sind. | Beschreibt den Datenfluss im Netzwerk – also wie Datenpakete zwischen den Geräten tatsächlich übertragen werden. |

| Bezieht sich auf | Verkabelung, Geräteposition, Netzwerkhardware (Switches, Router, Kabelverbindungen). | Kommunikationswege, Protokolle und logische Verbindungen zwischen den Geräten. |

| Beispiel | Geräte sind sternförmig um einen Switch verbunden → physische Sterntopologie. | Datenverkehr verläuft wie in einem Ring (z. B. Token Ring) → logische Ringtopologie. |

| Sichtbar / Unsichtbar | Sichtbar – man kann sie sehen und anfassen. | Unsichtbar – man erkennt sie nur durch Analyse des Datenverkehrs. |

| Veränderung | Änderung erfordert Umbau der Hardware (z. B. Kabel neu verlegen). | Änderung erfolgt softwareseitig (z. B. durch Routing oder Netzwerkkonfiguration). |

Physische Topologie = Wie ist alles verkabelt?

Logische Topologie = Wie fließt der Datenverkehr tatsächlich?

¶ Arten von Topologien

| Art | Beschreibung | Vorteile | Nachteile |

|---|---|---|---|

| Baum | - mehrere Sternnetzwerke sind hierarchisch miteinader verbunden meist über ein Hauptknoten - wird oft in größeren Netzwerken verwendet |

- gut erweiterbar - übersichtliche Struktur - Fehler leicht lokalisierbar |

- Abhänigkeit vom Hauptknoten - Aufwendigere Verkabelung als beim Busnetz - Kosten steigen mit der größe des Netzes |

| Stern | - Alle Geräte sind über einzelne Leitungen mit einem zentralen Knoten verbunden - Knoten verteilt die Daten an die richtigen Geräte |

- Einfache Installation und verwaltung - Fehler leicht erkennbar - Hohe Leistung, da keine Kollisionen auf dem Hauptkabel entstehen |

- Abhängigkeit von zentralen Punkt |

| Vermascht | - jedes Gerät ist mit mehreren oder allen anderen Geräten direkt verbunden - Teilvermascht vs vollvermascht |

- sehr ausfallsicher, da Daten viele Wege nehmen können - Hohe Stabilität und Übertragungssicherheit - ideal für kritische Netzwerke |

- Hoher Verkabelungs- und Kostenaufwand (abh. vom Grad der Vermaschung) - Komplexe Verwaltung |

Quelle: https://inf-schule.de/rechnernetze/filius/vernetzungrechner/konzept_topologie

¶ Filius - Simulation von Netzwerken

Bearbeitet folgende Aufgaben: https://inf-schule.de/rechnernetze/filius/vernetzungrechner/erkundung_zweirechner

Füllt den Wissensspeicher: https://inf-schule.de/media/pages/rechnernetze/filius/vernetzungrechner/2eac0fb543-1741553730/10-6-1-Wissensspeicher-Vernetzung_von_Rechnern.pdfErkenntnisse aus Filius: Hier gehts zur Unterseite für einen detalierten Einblick: Erkenntnisse aus Filius

¶ Übertragungsmedien

Ein Übertragungsmedium ist das „Transportmittel“, über das Daten in einem Netzwerk von Punkt A nach Punkt B gelangen – egal ob über Kabel oder Funk.

| Kriterium | Funk (drahtlos) | Kabel (Metalle) | Lichtwellenleiter (Glasfaser) |

|---|---|---|---|

| Übertragungsart | Elektromagnetische Wellen (Funkfrequenzen) | Elektrische Signale | Lichtsignale |

| Medium | Luft | Kupferleitungen | Glas- oder Kunststofffasern |

| Datenrate | Mittel (z. B. WLAN bis mehrere Gbit/s) | Mittel bis hoch (z. B. Ethernet bis 10 Gbit/s) | Sehr hoch (mehrere Tbit/s möglich) |

| Reichweite | Abhängig von Frequenz und Sendeleistung (Meter bis Kilometer) | Begrenzt (bis ca. 100 m bei Twisted-Pair) | Sehr groß (bis zu mehreren Kilometern ohne Verstärker) |

| Störanfälligkeit | Hoch (z. B. durch andere Funkquellen, Mauern) | Mittel (elektromagnetische Störungen möglich) | Sehr gering (unempfindlich gegen elektromagnetische Einflüsse) |

| Sicherheit | Geringer (Signale können abgefangen werden) | Hoch (physischer Zugriff nötig) | Sehr hoch (schwer abzuhören) |

| Kosten | Gering bis mittel | Gering | Hoch (Material & Installation) |

| Flexibilität / Mobilität | Sehr hoch | Gering | Gering |

| Installation / Aufwand | Einfach, keine Kabel nötig | Mittel (Kabelverlegung erforderlich) | Aufwendig, empfindliche Montage |

| Typische Anwendungen | WLAN, Mobilfunk, Bluetooth | Heimnetzwerke, Büroverkabelung | Backbone-Netze, Rechenzentren, Internetanbindungen |

¶ Zusammenfassung

Funk → flexibel, aber störanfällig.

Kabel → günstig und stabil für kurze Distanzen.

Lichtwellenleiter → sehr schnell und störsicher, aber teuer und aufwendig zu installieren.

¶ Anwendungsschicht

¶ DNS

- Domain Name System

- teilt Domains IP-Adressen zu und umgekehrt

¶ Zonendatei

- Speicherung der DNS in unterschiedlichen Formaten

- A -> IPv4

- AAAA -> IPv6

- MX -> Mailserver einträge

- TXT -> SPF Einträge

¶ Ablauf

- Client fragt Domain einer Website an, geht an Resolver (Resolver ist in Betriebssystem eingebaut)

- Resolver fragt Root Server nach IP

- Root verweist auf TLD (TLD = Top Level Domain zB. .com/.de/...) und leitet weiter an jeweiligen TLD Server

- TLD Server verweist auf SLD (SLD = Sub Level Domain z.B www.google/www.openai/...) und leitet an Authorative Server (Inhaber der Domain) weiter

- Authorative Server leitet IP Adresse an den Resolver weiter, Resolver an Client

- Client kann Website besuchen ohne die IP Adresse zu kennen

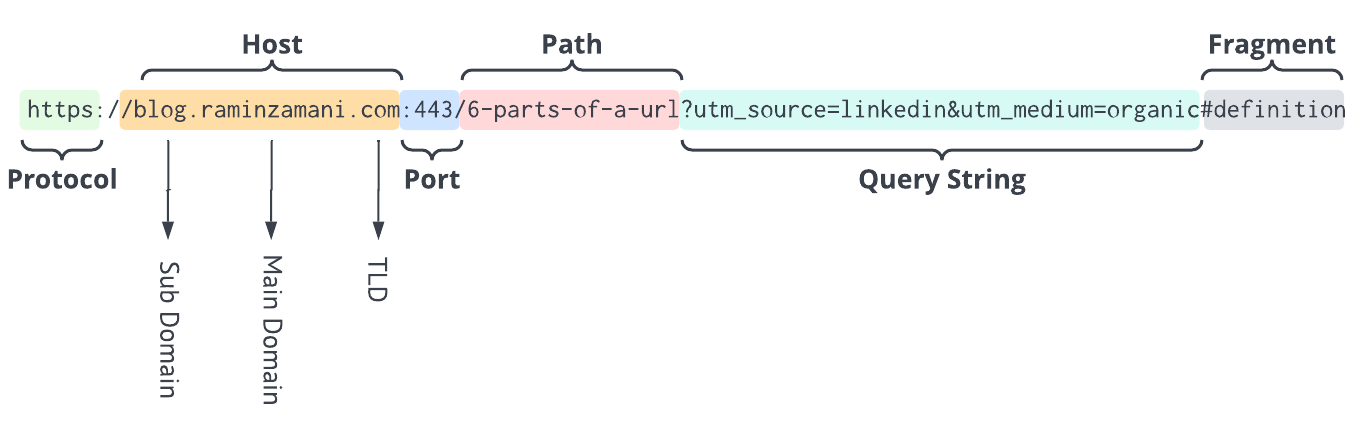

¶ URL

Eine URL (engl. Uniform Resource Locator) ist im Grunde die Adresse einer Ressource im Internet — also der genaue Ort, an dem sich etwas (z. B. eine Webseite, ein Bild, eine Datei oder ein Video) befindet.

Optional sind je nach Anwendungszweck:

- Schema (Protokoll)

- Sub domain

- Port

- Path

- Query String

- Fragment

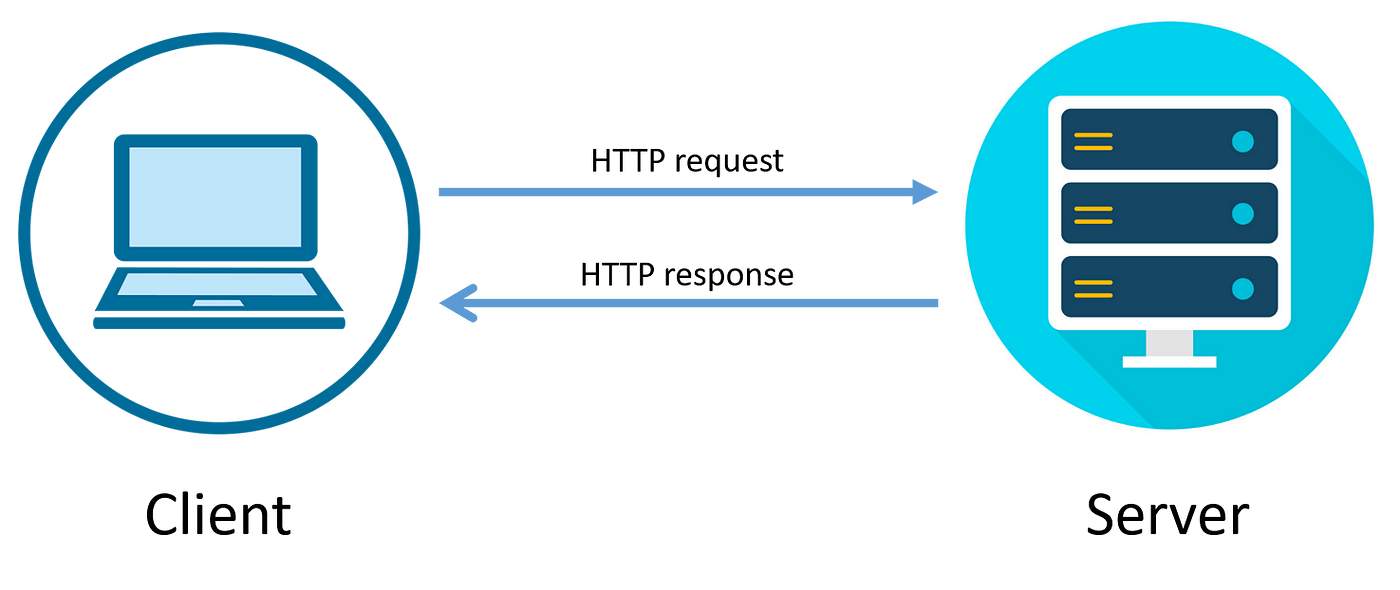

¶ HTTP

HTTP (Hypertext Transfer Protocol) ist ein zustandsloses Kommunikationsprotokoll, mit dem Client und Server über Anfragen (Requests) und Antworten (Responses) Daten wie Webseiten austauschen.

¶ Request

Einige (nicht alle) Methoden:

| Methode | Beschreibung |

|---|---|

| GET | Fordert eine Ressource vom Server an, ohne sie zu verändern. |

| POST | Sendet Daten an den Server, meist zur Erstellung neuer Ressourcen. |

| PUT | Erstellt oder ersetzt eine Ressource vollständig. |

| PATCH | Nimmt partielle Änderungen an einer bestehenden Ressource vor. |

| DELETE | Löscht eine Ressource auf dem Server. |

¶ Aufbau

Methode Path Protocol:

- Path: Adresse der Ressource

- Protocol: HTTP/1.1

¶ Beispiel

GET /images/logo.png HTTP/1.1

HOST: taroschule.de

¶ Weiteres

Header: Extra Informationen wie

- Cookie

- User-Agent

- Language

¶ Response

| Hauptgruppe | Statuscode | Bedeutung |

|---|---|---|

| 1xx – Information | 100 Continue | Anfrage kann fortgesetzt werden. |

| 101 Switching Protocols | Server wechselt zu einem anderen Protokoll. | |

| 2xx – Erfolg | 200 OK | Anfrage erfolgreich verarbeitet. |

| 201 Created | Ressource erfolgreich erstellt. | |

| 3xx – Umleitung | 301 Moved Permanently | Ressource dauerhaft verschoben. |

| 302 Found | Temporäre Weiterleitung. | |

| 304 Not Modified | Inhalt unverändert, Nutzung aus Cache möglich. | |

| 4xx – Clientfehler | 400 Bad Request | Ungültige Anfrage. |

| 401 Unauthorized | Authentifizierung erforderlich. | |

| 403 Forbidden | Zugriff verweigert. | |

| 404 Not Found | Ressource nicht gefunden. | |

| 5xx – Serverfehler | 500 Internal Server Error | Allgemeiner Serverfehler. |

| 503 Service Unavailable | Server vorübergehend nicht verfügbar. |

https://cheatography.com/kstep/cheat-sheets/http-status-codes/

¶ Client-Server

| Merkmal | Client | Server |

|---|---|---|

| Begriff | = Kunde | = Diener |

| Funktion | Fordert Dienste oder Daten an | Stellt Dienste oder Daten bereit |

| Beispielgeräte | PC, Laptop, Smartphone | Webserver, Datenbankserver, Mailserver |

| Beispiele für Software | Webbrowser, E-Mail-Client | Apache, MySQL, Microsoft Exchange |

| Kommunikation | Sendet Requests (Anfragen) | Sendet Responses (Antworten) |

¶ Transportschicht

- Typische Protokolle sind TCP und UDP

| Merkmal | TCP (Transmission Control Protocol) | UDP (User Datagram Protocol) |

|---|---|---|

| Verbindungstyp | Verbindungsorientiert | Verbindungslos |

| Zuverlässigkeit | Zuverlässig (Fehlererkennung, Wiederholungen) | Unzuverlässig (keine Garantie für Zustellung) |

| Fehlerkorrektur | Ja (durch Quittungen und Retransmission) | Nein |

| Reihenfolge der Pakete | Garantiert | Nicht garantiert |

| Geschwindigkeit | Langsamer (mehr Overhead) | Schneller (weniger Overhead) |

| Overhead | Hoch | Gering |

| Typische Anwendungen | Web (HTTP/HTTPS), E-Mail (SMTP, IMAP), Dateiübertragung (FTP) | Streaming, VoIP, Online-Gaming, DNS |

| Verbindungssicherung | Dreifacher Handshake (Three-Way Handshake) | Keine Verbindungssicherung |

¶ TCP

Bei der Übertragung von Paketen kann viel schief gehen. Ihr seid jetzt Mallory und dürft die Kommunikation stören: https://www.csfieldguide.org.nz/en/interactives/packet-attack/. TCP verhindert die Angriffe.

¶ Verbindungsaufbau über 3-Wege Handshake

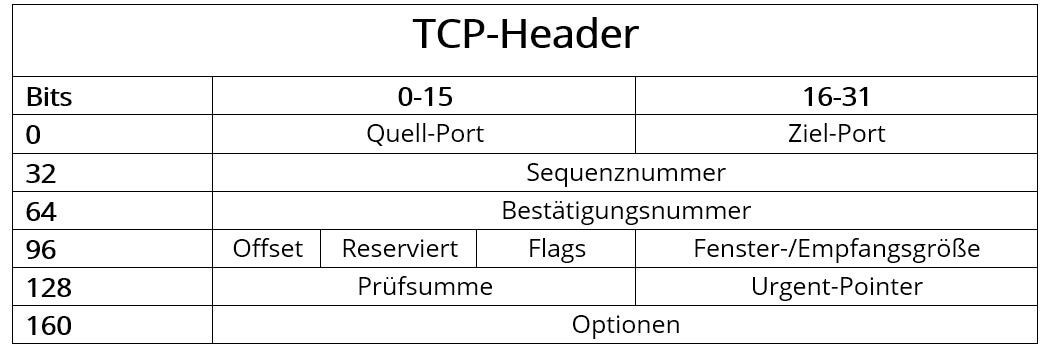

¶ Jede TCP-Nachricht enhält

- eine Sequenz-Nummer (Seq), über die die Reihenfolge der Pakete sichergestellt werden kann

- eine Annerkennung (ACK=Acknologement) = die Seq des letzten lückenlos erhaltenen Paketes + 1

Gesendete Pakete, die nicht bestätigt werden, werden nach bestimmter Zeit erneut gesendet (Sender muss Kopie bis zur Bestätigung vorhalten)

¶ TCP-Paket

Die Prüfsumme dient zur Fehlererkennung. Fehlerhafte empfangene Pakete könnten verworfen werden. Sie werden bei ausbleibender ACK neu gesendet.

Die Port-Nummer identifiziert die Anwendenung. Die Port-Nummern 0 bis 1024 sind festgelegt.20 = SSH

80 = HTTP

443 = HTTPS

¶ UDP

- UDP = User Datagram Protocol

¶ UDP-Paket

¶ Adressierung

¶ IP-Adressierung

- IP steht für Internet Protocol

- logische Adressierung auf Internetschicht

- es existieren 2 Versionen des Protokolls

- Wird manuell von einem Administrator eingestellt oder automatisch vergeben (Protokoll DHCP)

| Merkmal | IPv4 | IPv6 |

|---|---|---|

| Adresslänge | 32 Bit | 128 Bit |

| Darstellung | Dezimal (z. B. 192.168.0.1) |

Hexadezimal (z. B. 2001:0db8::1) |

| Anzahl möglicher Adressen | 232 = ca. 4,3 Milliarden | 2128 = ca. 3,4 × 10³⁸ |

| Einführung | 1983 | 1998 |

→ Wir werden uns auf IPv4 beschränken.

Kleinste IPv4 = 0.0.0.0 (im Speicher 00000000.00000000.00000000.00000000)

Größte IPv4 = 255.255.255.255 (11111111.11111111.11111111.11111111)

Besondere IPs

192.168.0.1 (local IP Format)

192.168.173.134 (common gateway addresse / ein Standart für Gateway Adressen)

127.0.0.1 (localhost / eigene Rechner)

255.255.255.0 (subnet mask / Netzwerkmasken)

255.255.255.224

¶ IP Paket und DHCP

Für einen genaueren Einblick: IP Packet

¶ MAC-Adressierung

- MAC steht für Media Access Control

- pysikalische Adressierung auf Netzzugangsschicht

- Eindeutige Hardware-Adresse jeder Netzwerkkarte

- 48 Bit (6 Byte), meist in Hexadezimal dargestellt (z. B. 00:1A:2B:3C:4D:5E)

- Erste 24 Bit → Herstellerkennung

- Letzte 24 Bit → Gerätekennung (vom Hersteller vergeben)

- eigentlich nicht änderbar

¶ Ethernet-Frame

- Destination-MAC: Ziel

- Source-MAC: Absender

- Payload: Daten

- FCS: Frame Check Sequence zur Erkennung von Fehlern

¶ Switch vs Router

Switche sind Komponenten, die Geräte des gleichen Netzes miteinander verbinden.

Router sind Komponenten, die verschiedene Netz miteinander verbinden.

¶ Warum werden Netze in verschiedene Teilnetze aufgeteilt? Teile-und-herrsche-Verfahren

- Adressraum effizient zu nutzen – IP-Adressen werden gezielter verteilt, weniger Verschwendung.

- Netzwerkleistung zu verbessern – Weniger Broadcasts, geringere Netzwerklast.

- Sicherheit erhöhen – Trennung sensibler Bereiche (z. B. Büro, Server, Gäste).

- erleichtern der Verwaltung – Klare Struktur, einfachere Fehleranalyse und Wartung.

- Organisatorische Trennung – Abbildung von Abteilungen oder Standorten.

- Skalierbarkeit – Netz kann leichter erweitert werden.

Wenn ein Netzteilnehmer eine Nachricht senden will, so prüft sie, ob das Ziel im gleichen Netz liegt. Wenn ja kann die Nachricht einfach gesendet werden / meist über den Switch. (Sollte die MAC Adresse des Ziels noch nicht bekannt sein, ist ein ARP-Request notwendig).

Ist das Ziel in einem anderen Netz, kann die Nachricht an das Gateway gesendet werden. Ein Gateway ist das „Tor“ zwischen zwei Netzwerken über den Router.

¶ Netzanteil und Hostanteil

um zu erkennen, zu welchem Netz ein Gerät gehört wird die IP Addresse in Netz- und Hostanteil aufgeteilt.

Der Netzanteil entsteht, indem die IP-Adresse bitweise mit der Netzwerkmaske verknüpfst (bitwise AND). Dabei werden die Host-Bits auf 0 gesetzt, die Netz-Bits bleiben erhalten.

Der Hostanteil ist der Anteil der IP, bei dem die Netzwerkmask 0en enthält.

Die Broadcast-Addresse ist der Netzanteil + 1er im Hostanteil.

Anzahl möglicher Hosts = 2n - 2, wobei n = Länge des Hostanteils

Nochmal ein Erklärvideo https://youtu.be/jgwWFKryrOw?t=149

Übungsaufgaben sind hier zu finden: Aufgaben zu Subnetting

¶ Routing

| Kriterium | Statisches Routing | Dynamisches Routing |

|---|---|---|

| Verwaltung | Manuell durch Administrator konfiguriert | Automatische Ermittlung und Aktualisierung durch Protokolle |

| Skalierbarkeit | Gering – hoher Aufwand bei vielen Routen | Hoch – passt sich automatisch großen Netzwerken an |

| Anpassung an Änderungen | Muss manuell angepasst werden | Erkennt Änderungen (z. B. Ausfälle) selbstständig |

| Komplexität | Einfach zu konfigurieren | Komplexer aufgrund von Protokollen und Berechnungen |

| Ressourcenverbrauch | Minimal (keine Berechnungen oder Protokolle) | Höher (CPU/Bandbreite für Routing-Protokolle) |

| Fehleranfälligkeit | Höhere Gefahr durch manuelle Fehler | Geringer, da automatische Updates |

| Typische Einsatzszenarien | Kleine, stabile Netzwerke, einfache Topologien | Große, dynamische Netzwerke mit häufigen Änderungen |

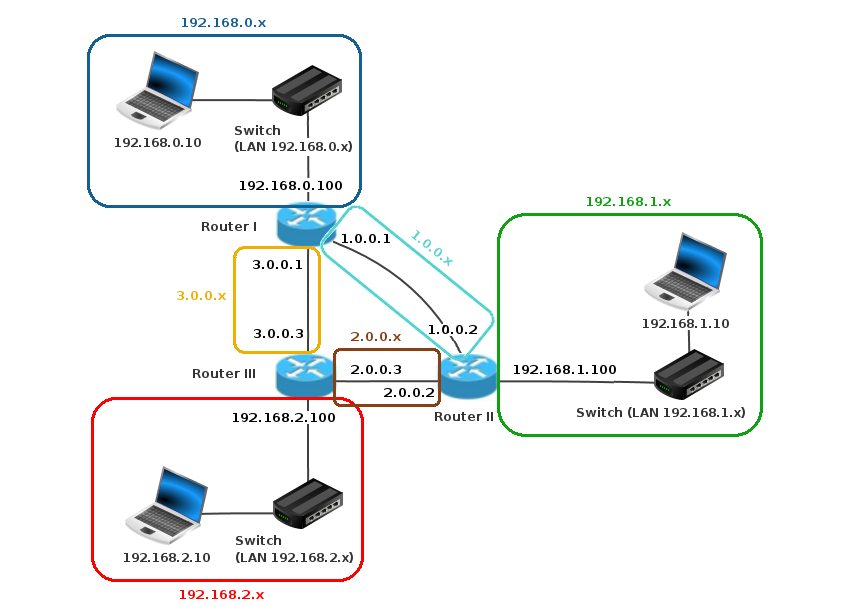

¶ Statisches Routing mit mehreren Routern

Aufgabe:

https://inf-schule.de/rechnernetze/filius/vernetzungrechnernetze/erkundung_mehrerenetze

Folgendes ist Ziel im...

- ...gleichen Netz -> Nachricht senden (wenn MAC nicht bekannt ARP als Zwischenschritt

- ...anderen Netz -> Nachricht an Gateway (Router)

WICHTIG: Bei der Verbindung zwischen Routern, müssen die IP-Adressen der Schnittstellen im gleichen Netz sein, sonst ist eine Kommunikation nicht möglich. Beispiel 1.0.0.1/1.0.0.2 oder 2.0.0.3/2.0.0.2

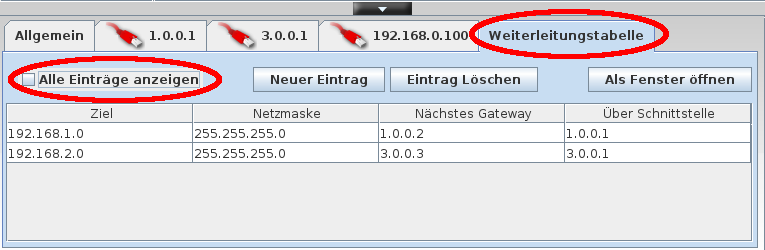

Router entscheidet mit Routingtabelle. Wird mein manuellen Routing händisch vom Admin erstellt.

Hier ein Beispiel für Router 1.

Ein Erklärvideo, welches im Detail durchgeht: https://www.youtube.com/watch?v=4Hpvfy7Ra9k

¶ Dynamisches Routing

Aufgabe: https://inf-schule.de/rechnernetze/vermittlung/fachkonzept_routing und https://inf-schule.de/rechnernetze/vermittlung/routerspiel

¶ Distanzvektor-Routing

- Router tauschen Informationen über Entfernung (Kosten) und Richtung (Nächster Hop)

- Router kommunizieren nur mit Nachbarn

- Distanzverktor: Liste aller erreichbaren Ziele inklusive der Kosten zu diesene (ohne Pfadinformation) - also eigene Weiterleitungstaballe

¶ Link-State-Routing (Jeder Router kennt eine vollständige Karte des Netzwerks (Topologiedatenbank))

- Router schicken ihre Information an alle anderen Router

- Wdh: Dijkstra für folgendes Netz: https://scaler.com/topics/images/dijkstra-algorithm-example.webp

¶ Befehlssammlung

ipconfig

ipconfig /all

ipconfig /displaydns

ipconfig /flushdns

ping

tracert

nslookup

¶ Identifikation / Authentifikation / Autorisierung

https://informatik.mygymer.ch/g23c/013.kryptologie-sicherheit/04.hash.html

¶ Identifikation

Der Prozess, bei dem ein Nutzer oder System angibt, wer er/sie/es ist.

z. B. durch einen Benutzernamen.

¶ Authentifikation

Die Überprüfung, ob die angegebene Identität tatsächlich stimmt.

z.B. durch:

- Wissen (Passwort, PIN, Sicherheitsfrage)

- Besitz (Schlüssel, Chipkarte, SIM-Karte)

- Merkmal (Handschrift, Fingerabdruck, Gesichtsform, Tippverhalten, Stimme, Iris, Retina, Venenmuster, Erbinformation (DNA))

¶ Autorisierung

Die Entscheidung, welche Rechte und Aktionen einer bereits authentifizierten Identität erlaubt sind.

z. B. Lese- oder Schreibrechte.

¶ zentrale und dezentrale Netzwerkdienste

¶ Zentraler Netzwerkdienst

Ein zentraler Netzwerkdienst wird über einen oder wenige zentrale Server oder Kontrollinstanzen bereitgestellt.

Alle Clients oder Teilnehmer greifen auf diese zentrale Ressource zu, wodurch Verwaltung, Datenhaltung und Entscheidungen an einem Ort konzentriert sind.kurz: Ein einzelner zentraler Knoten stellt Dienste für alle anderen bereit.

¶ Beispiele sind:

- klassische Webserver

- zentrale Datenbanken oder Authentifizierungsdienste.

¶ Dezentraler Netzwerkdienst

Ein dezentraler Netzwerkdienst verteilt Aufgaben, Daten und Entscheidungen auf mehrere unabhängige Knoten im Netzwerk.

Es gibt keine einzelne Stelle, die Kontrolle oder Betrieb allein übernimmt — jeder Knoten kann Dienste anbieten, Informationen weitergeben oder Entscheidungen treffen.kurz: Viele gleichberechtigte Knoten arbeiten kooperativ, ohne zentralen Kontrollpunkt.

¶ Beispiele sind:

- Peer-to-Peer-Netzwerke

- Blockchain-basierte Systeme

¶ Vermittlungsverfahren

¶ Nachrichtenvermittlung (Message Switching)

- Es wird eine komplette Nachricht vom Sender zum Empfänger übertragen.

- Jeder Zwischenknoten speichert die ganze Nachricht („store and forward“) und leitet sie dann weiter.

- Nachteile: hohe Verzögerungen, da große Nachrichten blockieren können.

¶ Paketvermittlung (Packet Switching)

- Die Nachricht wird in kleine Pakete zerlegt.

- Jedes Paket wird einzeln weitergeleitet und unabhängig behandelt.

- Effizienter und robuster, weil Pakete verschiedene Wege nehmen können.

- Form der Paketvermittlung ohne feste Verbindung.

- Jedes Paket (Datagramm) wird ohne Garantie über den Weg, die Reihenfolge oder Ankunft zugestellt.

¶ Firewall

Eine Firewall ist ein Sicherheitssystem, das den Datenverkehr zwischen unterschiedlichen Netzwerken überwacht und kontrolliert. Sie soll unerlaubte Zugriffe verhindern und nur den Datenverkehr zulassen, der gemäß festgelegten Sicherheitsregeln erlaubt ist.

¶ Wesentliche Funktionen einer Firewall:

- Filtern von Datenpaketen: Prüfen, ob eingehende oder ausgehende Verbindungen erlaubt sind.

- Schutz vor Angriffen: Blockieren verdächtiger oder schädlicher Anfragen.

- Zugriffskontrolle: Bestimmen, welche Geräte, Programme oder Dienste kommunizieren dürfen.

- Protokollierung: Aufzeichnen von Verbindungsversuchen für Analyse und Fehlersuche

¶ Arten von Firewalls:

- Host-Firewalls: Auf einzelnen Geräten installiert (z. B. Windows-Firewall).

- Netzwerk-Firewalls: Schutz für ganze Netzwerke (zum Beispiel auf Router).

¶ Aufgaben: Netzwerke in Python

Aufgaben zum Üben sind hier: Python Übungen